कैपकट प्रो की कीमत क्या है? जानें कौन सा संस्करण आपके लिए सही है! 🎬

कैपकट प्रो की कीमत, सुविधाओं और यह जानने के लिए विस्तृत गाइड कि आपके वीडियो संपादन की ज़रूरतों के लिए कौन सा कैपकट संस्करण सबसे अच्छा है।

आपके ऑनलाइन खातों को व्यापक रूप से खोलने के लिए हैकर्स द्वारा उपयोग की जाने वाली पासवर्ड-क्रैकिंग तकनीकों को समझना यह सुनिश्चित करने का एक शानदार तरीका है कि आपके साथ ऐसा कभी न हो।

आपको निश्चित रूप से हमेशा अपना पासवर्ड बदलने की आवश्यकता होगी, और कभी-कभी आपके विचार से अधिक तत्काल, लेकिन चोरी को कम करना आपके खाते की सुरक्षा के शीर्ष पर बने रहने का एक शानदार तरीका है। आप हमेशा www.haveibeenpwned.com पर जा सकते हैं यह जांचने के लिए कि क्या आप जोखिम में हैं, लेकिन केवल यह सोचना कि आपका पासवर्ड इतना सुरक्षित है कि उसे हैक नहीं किया जा सकता है, यह एक बुरी मानसिकता है।

इसलिए, आपको यह समझने में मदद करने के लिए कि हैकर आपके पासवर्ड कैसे प्राप्त करते हैं - सुरक्षित या अन्यथा - हमने हैकर्स द्वारा उपयोग की जाने वाली शीर्ष दस पासवर्ड क्रैकिंग तकनीकों की एक सूची तैयार की है। नीचे दी गई कुछ विधियां निश्चित रूप से पुरानी हैं, लेकिन इसका मतलब यह नहीं है कि उनका अभी भी उपयोग नहीं किया जा रहा है। ध्यान से पढ़ें और जानें कि किसके खिलाफ कम करना है।

हैकर्स द्वारा उपयोग की जाने वाली शीर्ष दस पासवर्ड-क्रैकिंग तकनीकें

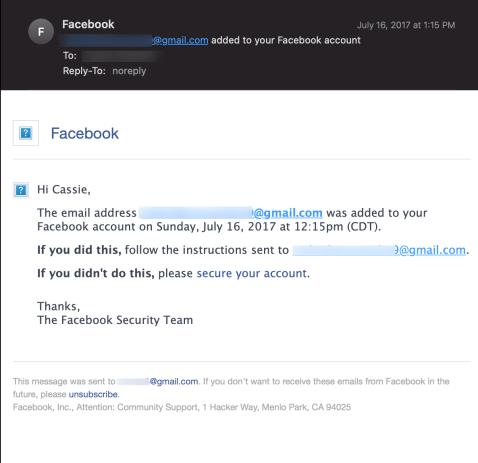

1. फ़िशिंग

हैक करने का एक आसान तरीका है, उपयोगकर्ता से उसका पासवर्ड पूछें। एक फ़िशिंग ईमेल पहले से न सोचे जाने वाले पाठक को हैकर जिस भी सेवा तक पहुंचना चाहता है, उससे जुड़े एक जाली लॉग इन पेज पर ले जाता है, आम तौर पर उपयोगकर्ता से उनकी सुरक्षा के साथ कुछ भयानक समस्या को ठीक करने का अनुरोध करके। वह पृष्ठ तब उनके पासवर्ड को स्किम कर देता है और हैकर इसे अपने उद्देश्य के लिए उपयोग कर सकता है।

पासवर्ड को क्रैक करने की परेशानी से क्यों परेशान होना पड़ता है जब उपयोगकर्ता खुशी-खुशी आपको वैसे भी दे देगा?

2. सोशल इंजीनियरिंग

सोशल इंजीनियरिंग इनबॉक्स के बाहर पूरी "उपयोगकर्ता से पूछें" अवधारणा को लेती है जो फ़िशिंग के साथ और वास्तविक दुनिया में चिपक जाती है।

सोशल इंजीनियर का एक पसंदीदा आईटी सुरक्षा तकनीक वाले व्यक्ति के रूप में प्रस्तुत एक कार्यालय को कॉल करना है और बस नेटवर्क एक्सेस पासवर्ड मांगना है। आप चकित होंगे कि यह कितनी बार काम करता है। कुछ लोगों के पास रिसेप्शनिस्ट से आमने-सामने एक ही सवाल पूछने के लिए व्यवसाय में जाने से पहले एक सूट और नाम का बिल्ला लगाने के लिए आवश्यक गोनाड भी होते हैं।

बार-बार, यह दिखाया गया है कि कई व्यवसायों में या तो अच्छी सुरक्षा नहीं होती है या जब उन्हें नहीं होना चाहिए तो लोग बहुत दोस्ताना और भरोसेमंद होते हैं, जैसे लोगों को संवेदनशील स्थानों तक पहुंच प्रदान करना या एक समान कहानी के कारण।

3. मैलवेयर

मैलवेयर कई रूपों में आता है, जैसे कीलॉगर, जिसे स्क्रीन स्क्रेपर के रूप में भी जाना जाता है, जो आपके द्वारा टाइप की जाने वाली हर चीज़ को रिकॉर्ड करता है या लॉगिन प्रक्रिया के दौरान स्क्रीनशॉट लेता है, और फिर इस फ़ाइल की एक प्रति हैकर सेंट्रल को अग्रेषित करता है।

कुछ मैलवेयर एक वेब ब्राउज़र क्लाइंट पासवर्ड फ़ाइल के अस्तित्व की तलाश करेंगे और इसे कॉपी करेंगे, जो कि ठीक से एन्क्रिप्ट किए जाने तक, उपयोगकर्ता के ब्राउज़िंग इतिहास से आसानी से सुलभ सहेजे गए पासवर्ड होंगे।

4. डिक्शनरी अटैक

डिक्शनरी अटैक एक साधारण फ़ाइल का उपयोग करता है जिसमें ऐसे शब्द होते हैं जो एक डिक्शनरी में पाए जा सकते हैं, इसलिए इसका सीधा नाम है। दूसरे शब्दों में, यह हमला ठीक उसी तरह के शब्दों का उपयोग करता है जो बहुत से लोग अपने पासवर्ड के रूप में उपयोग करते हैं।

"लेटमीन" या "सुपर एडमिनिस्ट्रेटरग्यू" जैसे चतुराई से शब्दों को एक साथ समूहित करने से आपके पासवर्ड को इस तरह क्रैक होने से नहीं रोका जा सकेगा - ठीक है, कुछ अतिरिक्त सेकंड से अधिक के लिए नहीं।

5. रेनबो टेबल अटैक

रेनबो टेबल उतने रंगीन नहीं होते जितना कि उनके नाम का मतलब हो सकता है, लेकिन एक हैकर के लिए, आपका पासवर्ड इसके अंत में हो सकता है। संभव सबसे सीधे तरीके से, आप इंद्रधनुष तालिका को पूर्व-गणना किए गए हैश की सूची में उबाल सकते हैं - पासवर्ड एन्क्रिप्ट करते समय उपयोग किया जाने वाला संख्यात्मक मान। इस तालिका में किसी दिए गए हैशिंग एल्गोरिथम के लिए सभी संभावित पासवर्ड संयोजनों के हैश शामिल हैं। रेनबो टेबल आकर्षक होते हैं क्योंकि यह पासवर्ड हैश को क्रैक करने के लिए आवश्यक समय को केवल एक सूची में कुछ देखने के लिए कम कर देता है।

हालाँकि, इंद्रधनुष की मेजें बहुत बड़ी, बेढंगी चीजें हैं। उन्हें चलाने के लिए गंभीर कंप्यूटिंग शक्ति की आवश्यकता होती है और एक तालिका बेकार हो जाती है यदि वह जिस हैश को खोजने की कोशिश कर रहा है वह एल्गोरिथ्म को हैश करने से पहले उसके पासवर्ड में यादृच्छिक वर्णों को जोड़कर "नमकीन" हो गया है।

नमकीन इंद्रधनुष तालिकाओं के अस्तित्व में होने की चर्चा है, लेकिन ये इतने बड़े होंगे कि व्यवहार में इनका उपयोग करना मुश्किल होगा। वे संभवतः केवल एक पूर्वनिर्धारित "यादृच्छिक चरित्र" सेट और 12 वर्णों से नीचे के पासवर्ड स्ट्रिंग्स के साथ काम करेंगे क्योंकि तालिका का आकार अन्यथा राज्य-स्तरीय हैकर्स के लिए भी निषेधात्मक होगा।

6. स्पाइडरिंग

जानकार हैकर्स ने महसूस किया है कि कई कॉर्पोरेट पासवर्ड ऐसे शब्दों से बने होते हैं जो व्यवसाय से ही जुड़े होते हैं। कॉर्पोरेट साहित्य, वेबसाइट बिक्री सामग्री, और यहां तक कि प्रतिस्पर्धियों और सूचीबद्ध ग्राहकों की वेबसाइटों का अध्ययन एक क्रूर बल हमले में उपयोग करने के लिए एक कस्टम शब्द सूची बनाने के लिए गोला-बारूद प्रदान कर सकता है।

वास्तव में समझदार हैकरों ने प्रक्रिया को स्वचालित कर दिया है और खोजशब्दों की पहचान करने के लिए प्रमुख खोज इंजनों द्वारा नियोजित वेब क्रॉलर्स के समान एक स्पाइडरिंग एप्लिकेशन को अनुमति देते हैं, और फिर उनके लिए सूचियों को एकत्रित और एकत्रित करते हैं।

7. ऑफलाइन क्रैकिंग

यह कल्पना करना आसान है कि पासवर्ड तब सुरक्षित होते हैं जब उनके द्वारा संरक्षित सिस्टम तीन या चार गलत अनुमानों के बाद उपयोगकर्ताओं को लॉक आउट कर देता है, स्वचालित अनुमान लगाने वाले एप्लिकेशन को अवरुद्ध कर देता है। ठीक है, यह सच होगा अगर यह इस तथ्य के लिए नहीं था कि एक समझौता प्रणाली से 'प्राप्त' की गई पासवर्ड फ़ाइल में हैश के एक सेट का उपयोग करके अधिकांश पासवर्ड हैकिंग ऑफ़लाइन होती है।

अक्सर विचाराधीन लक्ष्य को किसी तीसरे पक्ष पर हैक के माध्यम से समझौता किया गया है, जो तब सिस्टम सर्वर और उन सभी महत्वपूर्ण उपयोगकर्ता पासवर्ड हैश फ़ाइलों तक पहुंच प्रदान करता है। पासवर्ड पटाखा तब तक ले सकता है जब तक उन्हें लक्षित प्रणाली या व्यक्तिगत उपयोगकर्ता को सतर्क किए बिना कोड को आजमाने और क्रैक करने की आवश्यकता होती है।

8. ब्रूट फ़ोर्स अटैक

डिक्शनरी अटैक के समान, ब्रूट फ़ोर्स अटैक हैकर के लिए अतिरिक्त बोनस के साथ आता है। केवल शब्दों का उपयोग करने के बजाय, एक क्रूर बल का हमला aaa1 से zzz10 तक सभी संभव अल्फा-न्यूमेरिक संयोजनों के माध्यम से काम करके गैर-शब्दकोश शब्दों का पता लगाने देता है।

यह जल्दी नहीं है, बशर्ते आपका पासवर्ड कुछ वर्णों से अधिक लंबा हो, लेकिन यह अंततः आपके पासवर्ड को उजागर कर देगा। आपके वीडियो कार्ड जीपीयू की शक्ति का उपयोग करने सहित - और मशीन नंबर, जैसे कि ऑनलाइन बिटकॉइन खनिक जैसे वितरित कंप्यूटिंग मॉडल का उपयोग करना, दोनों प्रसंस्करण शक्ति के संदर्भ में, अतिरिक्त कंप्यूटिंग हॉर्सपावर को फेंक कर क्रूर बल के हमलों को छोटा किया जा सकता है।

9. शोल्डर सर्फिंग

सोशल इंजीनियरिंग का एक अन्य रूप, शोल्डर सर्फिंग, जैसा कि इसका तात्पर्य है, क्रेडेंशियल्स, पासवर्ड आदि दर्ज करते समय किसी व्यक्ति के कंधों पर झाँकना शामिल है। हालांकि अवधारणा बहुत कम तकनीक है, आपको आश्चर्य होगा कि कितने पासवर्ड और संवेदनशील जानकारी इस तरह चोरी हो जाती है, इसलिए चलते-फिरते बैंक खातों आदि को एक्सेस करते समय अपने आस-पास के बारे में जागरूक रहें।

हैकर्स में सबसे अधिक आत्मविश्वास एक पार्सल कूरियर, एयरकॉन सेवा तकनीशियन, या किसी अन्य चीज़ की आड़ लेगा जो उन्हें एक कार्यालय भवन तक पहुँचाता है। एक बार जब वे अंदर आ जाते हैं, तो सेवा कर्मी "वर्दी" बिना किसी बाधा के घूमने के लिए एक प्रकार का मुफ्त पास प्रदान करते हैं, और कर्मचारियों के वास्तविक सदस्यों द्वारा दर्ज किए जा रहे पासवर्ड पर ध्यान देते हैं। यह उन सभी पोस्ट-इट नोटों को देखने का एक उत्कृष्ट अवसर भी प्रदान करता है, जो एलसीडी स्क्रीन के सामने अटके होते हैं, जिन पर लॉग इन लिखा होता है।

10. अनुमान लगाओ

पासवर्ड पटाखे का सबसे अच्छा दोस्त, ज़ाहिर है, उपयोगकर्ता की भविष्यवाणी है। जब तक कार्य के लिए समर्पित सॉफ़्टवेयर का उपयोग करके वास्तव में यादृच्छिक पासवर्ड नहीं बनाया गया है, तब तक उपयोगकर्ता द्वारा उत्पन्न 'यादृच्छिक' पासवर्ड कुछ भी होने की संभावना नहीं है।

इसके बजाय, हमारे दिमाग के उन चीजों के प्रति भावनात्मक लगाव के लिए धन्यवाद, जिन्हें हम पसंद करते हैं, संभावना है कि वे यादृच्छिक पासवर्ड हमारी रुचियों, शौक, पालतू जानवरों, परिवार, और इसी तरह पर आधारित हों। वास्तव में, पासवर्ड उन सभी चीज़ों पर आधारित होते हैं जिनके बारे में हम सामाजिक नेटवर्क पर चैट करना पसंद करते हैं और यहाँ तक कि अपनी प्रोफ़ाइल में भी शामिल करते हैं। पासवर्ड पटाखे इस जानकारी को देखने और कुछ - अक्सर सही - शिक्षित अनुमान लगाने की बहुत संभावना रखते हैं, जब उपभोक्ता-स्तर के पासवर्ड को डिक्शनरी या क्रूर बल के हमलों का सहारा लिए बिना क्रैक करने का प्रयास किया जाता है।

अन्य हमलों से सावधान रहें

अगर हैकर्स में किसी चीज की कमी है तो वह क्रिएटिविटी नहीं है। विभिन्न प्रकार की तकनीकों का उपयोग करना और हमेशा बदलते सुरक्षा प्रोटोकॉल को अपनाना, ये इंटरलोपर्स सफल होते रहते हैं।

उदाहरण के लिए, सोशल मीडिया पर किसी ने भी मज़ेदार क्विज़ और टेम्प्लेट देखे होंगे जो आपसे आपकी पहली कार, आपके पसंदीदा भोजन, आपके 14 वें जन्मदिन पर नंबर एक गाने के बारे में बात करने के लिए कहेंगे। हालांकि ये खेल हानिरहित प्रतीत होते हैं और वे निश्चित रूप से पोस्ट करने में मज़ेदार हैं, वे वास्तव में सुरक्षा प्रश्नों और खाता पहुँच सत्यापन उत्तरों के लिए एक खुला टेम्पलेट हैं।

खाता सेट करते समय, शायद उन उत्तरों का उपयोग करने का प्रयास करें जो वास्तव में आपसे संबंधित नहीं हैं, लेकिन जिन्हें आप आसानी से याद रख सकते हैं। "आपकी पहली कार कौन सी थी?" सच-सच जवाब देने की बजाय अपनी सपनों की कार लगाएं। अन्यथा, किसी भी सुरक्षा उत्तर को ऑनलाइन पोस्ट न करें।

एक्सेस प्राप्त करने का दूसरा तरीका बस अपना पासवर्ड रीसेट करना है। आपके पासवर्ड को रीसेट करने वाले एक घुसपैठिए के खिलाफ रक्षा की सबसे अच्छी पंक्ति एक ईमेल पते का उपयोग करना है जिसे आप बार-बार जांचते हैं और अपनी संपर्क जानकारी को अद्यतन रखते हैं। यदि उपलब्ध हो, तो हमेशा 2-कारक प्रमाणीकरण सक्षम करें। यदि हैकर आपका पासवर्ड जान भी लेता है, तब भी वह अद्वितीय सत्यापन कोड के बिना खाते तक नहीं पहुंच सकता है।

हैकर्स से खुद को बचाने के लिए सर्वोत्तम अभ्यास

अक्सर पूछे जाने वाले प्रश्नों

मुझे हर साइट के लिए अलग पासवर्ड की आवश्यकता क्यों है?

आप शायद जानते हैं कि आपको अपना पासवर्ड नहीं देना चाहिए और आपको ऐसी कोई भी सामग्री डाउनलोड नहीं करनी चाहिए जिससे आप परिचित नहीं हैं, लेकिन उन खातों के बारे में क्या है जिनमें आप हर दिन साइन इन करते हैं? मान लीजिए कि आप अपने बैंक खाते के लिए उसी पासवर्ड का उपयोग करते हैं जिसका उपयोग आप ग्रामरली जैसे मनमाने खाते के लिए करते हैं। यदि ग्रामरली हैक हो जाती है, तो उपयोगकर्ता के पास आपका बैंकिंग पासवर्ड भी होता है (और संभवत: आपका ईमेल आपके सभी वित्तीय संसाधनों तक पहुंच प्राप्त करना और भी आसान बना देता है)।

मैं अपने खातों की सुरक्षा के लिए क्या कर सकता हूं?

सुविधा की पेशकश करने वाले किसी भी खाते पर 2FA का उपयोग करना, प्रत्येक खाते के लिए अद्वितीय पासवर्ड का उपयोग करना, और अक्षरों और प्रतीकों के मिश्रण का उपयोग करना हैकर्स के खिलाफ बचाव का सबसे अच्छा तरीका है। जैसा कि पहले कहा गया है, हैकर्स आपके खातों तक पहुंचने के कई अलग-अलग तरीके हैं, इसलिए आपको यह सुनिश्चित करने के लिए अन्य चीजें करने की आवश्यकता है कि आप नियमित रूप से अपने सॉफ़्टवेयर और ऐप्स को अप-टू-डेट (सुरक्षा पैच के लिए) और ऐसे किसी भी डाउनलोड से बचना जिससे आप परिचित नहीं हैं।

पासवर्ड रखने का सबसे सुरक्षित तरीका क्या है?

कई विशिष्ट अजीब पासवर्ड के साथ बने रहना अविश्वसनीय रूप से कठिन हो सकता है। हालांकि पासवर्ड रीसेट प्रक्रिया से गुजरना आपके खातों से समझौता करने की तुलना में कहीं बेहतर है, इसमें समय लगता है। अपने पासवर्ड को सुरक्षित रखने के लिए आप अपने सभी अकाउंट पासवर्ड को सेव करने के लिए लास्ट पास या कीपास जैसी सेवा का उपयोग कर सकते हैं।

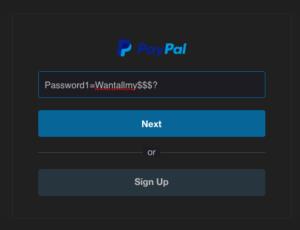

आप अपने पासवर्ड को याद रखने में आसान बनाते हुए उन्हें बनाए रखने के लिए एक अद्वितीय एल्गोरिदम का भी उपयोग कर सकते हैं। उदाहरण के लिए, PayPal hwpp+c832 जैसा कुछ हो सकता है। अनिवार्य रूप से, यह पासवर्ड आपके घर में सभी के जन्म वर्ष में अंतिम संख्या के साथ URL (https://www.paypal.com) में प्रत्येक ब्रेक का पहला अक्षर है (उदाहरण के तौर पर)। जब आप अपने खाते में लॉग इन करने जाते हैं, तो वह URL देखें जो आपको इस पासवर्ड के पहले कुछ अक्षर देगा।

अपने पासवर्ड को हैक करना और भी मुश्किल बनाने के लिए चिह्न जोड़ें लेकिन उन्हें व्यवस्थित करें ताकि उन्हें याद रखना आसान हो। उदाहरण के लिए, "+" प्रतीक मनोरंजन से संबंधित किसी भी खाते के लिए हो सकता है जबकि "!" वित्तीय खातों के लिए इस्तेमाल किया जा सकता है।

ऑनलाइन सुरक्षा का अभ्यास

एक वैश्विक युग में जब दुनिया भर में संचार एक पल में हो सकता है, यह याद रखना महत्वपूर्ण है कि हर किसी के इरादे नेक नहीं होते हैं। अपने पासवर्ड और सोशल मीडिया जानकारी लीक जागरूकता को सक्रिय रूप से प्रबंधित और अपडेट करके स्वयं को ऑनलाइन सुरक्षित रखें। साइबर अपराधियों के लिए एक आसान लक्ष्य बनने के लिए साझा करना देखभाल करना है, लेकिन व्यक्तिगत जानकारी नहीं।

कैपकट प्रो की कीमत, सुविधाओं और यह जानने के लिए विस्तृत गाइड कि आपके वीडियो संपादन की ज़रूरतों के लिए कौन सा कैपकट संस्करण सबसे अच्छा है।

जानें CapCut से वीडियो एक्सपोर्ट न होने के पीछे के मुख्य कारण और उन्हें ठीक करने के लिए सबसे आसान और प्रभावी तरीके। अपने वीडियो को तुरंत एक्सपोर्ट करें!

वास्तविक Keylogger एक शक्तिशाली कीस्ट्रोक रिकॉर्डिंग सॉफ्टवेयर है जो पृष्ठभूमि में चलकर उपयोगकर्ता की सभी गतिविधियों को ट्रैक करता है।

स्पॉटफ्लक्स, एक आसान उपयोग वाला ऐप जो आपको एक सुरक्षित इंटरनेट कनेक्शन और मजेदार सर्फिंग अनुभव का वादा करता है।

जानें कैसे खेल सकते हैं आराध्य होम को, नए 2024 और 2025 संस्करणों के साथ। गेमिंग दुनिया में नए बदलावों और सुविधाओं की जानकारी प्राप्त करें।

2024, 2025 के लिए नवीनतम आराध्य होम गेम अपडेट जिसमें जानें कि बिल्ली को कैसे पालतू बनाना है।

यदि आपके पास एक ट्विटर खाता है, तो किसी बिंदु पर आप सोच रहे होंगे कि आपकी प्रोफ़ाइल से कौन जुड़ रहा है। जबकि कुछ चीजें हैं जो आप पा सकते हैं, जैसे कि कौन से खाते आपके ट्वीट को लाइक और रीपोस्ट करते हैं, यह असंभव है

क्योंकि Instagram सबसे लोकप्रिय सामाजिक नेटवर्क में से एक है, यह उन साइटों में से एक है, जिन्हें हजारों हैकिंग हमलों ने लक्षित किया है। इसके उपयोगकर्ताओं की विशाल संख्या फ़िशिंग और इसी तरह के दुर्भावनापूर्ण कार्यों के लिए प्लेटफ़ॉर्म को विशेष रूप से आकर्षक बनाती है। अगर

TikTok वर्तमान में दुनिया भर में सबसे लोकप्रिय सोशल मीडिया ऐप में से एक है। ऐप ने बड़े पैमाने पर सफलता का अनुभव किया है, और कई उपयोगकर्ताओं ने वहां पोस्टिंग कर करियर बनाया है। सामग्री निर्माताओं के लिए टिकटॉक द्वारा प्रदान किए जा सकने वाले विशाल दर्शक वर्ग ने उन्हें अविश्वसनीय पहुंच प्रदान की है।

यदि आप अभी कुछ समय से Signal का उपयोग कर रहे हैं, तो आप सोच रहे होंगे कि आपके चित्र कहाँ संग्रहीत हैं? आप शायद जानते हैं कि Signal अत्यधिक एन्क्रिप्टेड ऐप है, इसलिए आपकी छवियां सुरक्षित स्थान पर हैं। इस लेख को पढ़ें

क्या आप हांगकांग के लिए सर्वश्रेष्ठ वीपीएन खोज रहे हैं? एक विशेष प्रशासनिक क्षेत्र के रूप में, हांगकांग मुख्य भूमि चीन के समान इंटरनेट सेंसरशिप और अवरोधन से पीड़ित नहीं है, लेकिन इसका मतलब यह नहीं है कि इंटरनेट स्वतंत्रता या गोपनीयता

कहना: "हे गूगल" और "ओके गूगल" याद रखना बेहद आसान है, लेकिन थोड़ी देर बाद यह थोड़ा उबाऊ हो सकता है। अब आप कुछ नए वेक शब्द आज़माना चाहेंगे, क्योंकि वर्तमान वाले थोड़े हो रहे हैं

इसमें कोई संदेह नहीं है - इस समय, बाजार में डिस्कोर्ड सबसे अच्छा गेमिंग संचार ऐप है। यह सर्वरों को गोपनीयता, उपयोग में आसान आदेशों और अन्य चीजों के एक समूह पर जोर देने का दावा करता है जो आप कर सकते हैं

फेसबुक अकाउंट हैक होने से बहुत निराशा होती है, और इससे गलतफहमी हो सकती है। हालांकि, कुछ हैकर इससे भी आगे जाकर अकाउंट को पूरी तरह से डिलीट कर देते हैं। यदि ऐसा 30 दिन से अधिक समय पहले हुआ है, तो आपके पास नया बनाने का एकमात्र विकल्प है

एक कनेक्शन रीसेट संदेश कई स्थितियों के कारण हो सकता है, लेकिन उन सभी का मतलब एक ही है - आपके वेब ब्राउज़र और जिस वेब सर्वर तक आप पहुंचने का प्रयास कर रहे हैं, उसके बीच का लिंक अवरुद्ध है या काम नहीं कर रहा है। आप समस्या निवारण कर सकते हैं